Fix 发表于 2024-1-30 20:57

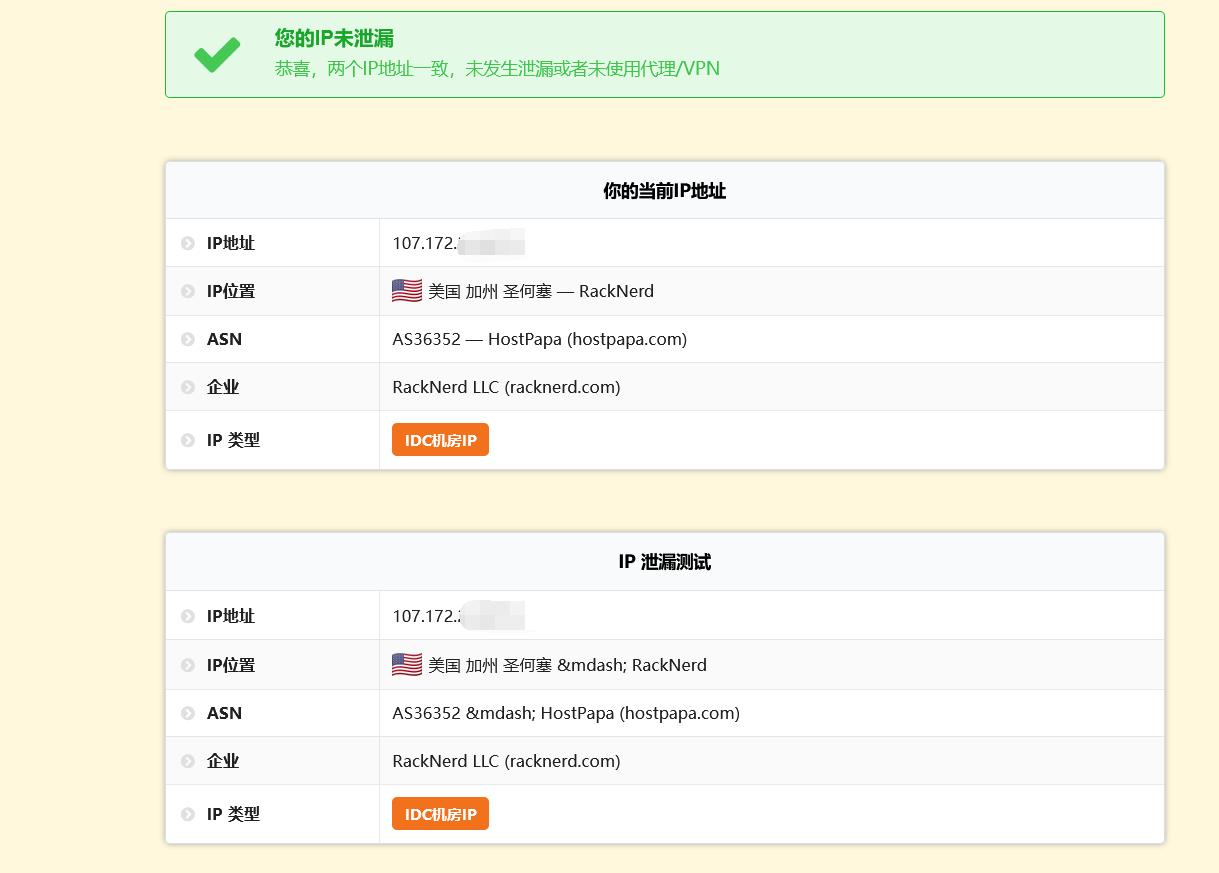

ping0 的关键 js 被加密了,但技术基本上就是 WebRTC,安装插件可缓解:

我研究一下

我研究一下Fix 发表于 2024-1-30 20:57

ping0 的关键 js 被加密了,但技术基本上就是 WebRTC,安装插件可缓解:

逍遥自在 发表于 2024-1-31 11:57

来看看这个页面,有源代码https://zhuanlan.zhihu.com/p/623495107

| 欢迎光临 全球主机交流论坛 (https://hostloc.gdisk.cf/) | Powered by Discuz! X3.4 |